Любая информационная платформа (сайт, приложение, база данных) должна обеспечивать сохранность конфиденциальной информации пользователей, предоставляя доступ к ней ограниченному кругу лиц. Для этого используется процедура аутентификации – регистрации участников в закрытой системе. Она может быть организована разными способами, в зависимости от принципа работы и особенностей платформы.

- Что такое аутентификация простыми словами

- Как появилась аутентификация

- Единая система идентификации и аутентификации (ЕСИА) в России

- Идентификация, аутентификация и авторизация: в чем отличия

- Зачем нужна аутентификация

- Протоколы аутентификации

- Стандарты аутентификации

- Элементы аутентификации

- Факторы аутентификации

- Способы аутентификации

- При помощи электронной подписи

- По паролям

- С помощью SMS

- Биометрическая аутентификация

- Через географическое местоположение

- Многофакторная аутентификация

- По токенам

- Виды аутентификации

- Чем двухуровневая проверка лучше одноуровневой

- Лучшие приложения для двухфакторной аутентификации

- Как включить аутентификацию

- Вконтакте

- Telegram

- iOS

- Microsoft

- Госуслуги

- Как отключить аутентификацию

- Как пройти аутентификацию

- Что делать, если забыл код аутентификации, и где его взять

- Ошибки и проблемы аутентификации: почему и что делать

- Заключение

Что такое аутентификация простыми словами

Аутентификация – это процесс подтверждения достоверности чего-то. Обычно это слово используется применимо к информационным технологиям, например, аутентификация пароля пользователя – сравнение введенного им кода с хранящимся в базе данных набором цифр.

Такое подтверждение может быть организовано в одностороннем или двустороннем порядке. Особенности процедуры определяются работой ресурса, уровнем его безопасности и защиты.

Как появилась аутентификация

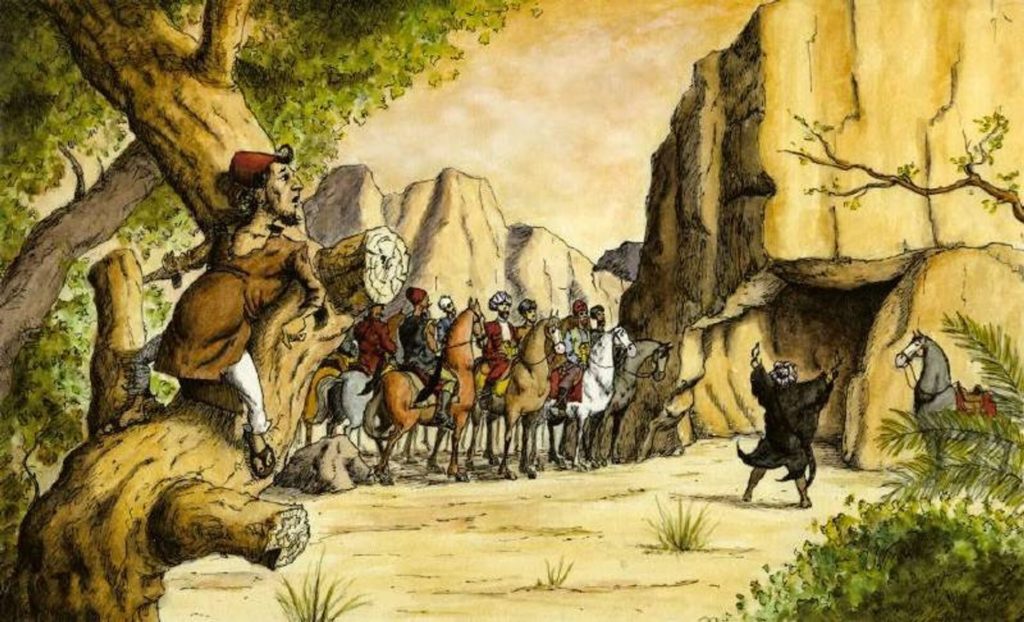

Еще в древние времена люди задавались вопросом, как проверить подлинность чего-либо. Для этого применялись устные коды и пароли, изготавливались индивидуальные печати со сложным узором – использовались первые методы аутентификации.

Пример системы встречается в сказке «Али-Баба и 40 разбойников». Чтобы попасть в пещеру и получить доступ к хранящимся там сокровищам, разбойники должны были просто сказать пароль: «Сим-Сим, откройся!»

Постепенно по мере развития технологий система аутентификации все больше усложнялась. Сегодня на каждом сайте или другом информационном пространстве используется автоматическая проверка подлинности данных.

Единая система идентификации и аутентификации (ЕСИА) в России

В Российской Федерации существует государственная система ЕСИА (единая система идентификации и аутентификации), которая предоставляет доступ пользователей к различным информационным системам, в частности, к государственным. Ее работа обеспечивается Минцифрой России.

ЕСИА была создана для упрощения и автоматизации авторизации граждан и представителей органов исполнительной власти на государственных порталах (Госуслугах, Российской общественной инициативе и пр.). Иными словами, она является единым «электронным паспортом» россиянина, пригодным для использования на различных платформах. Для его получения необходимо подтвердить свою личность паспортом и СНИЛС.

Идентификация, аутентификация и авторизация: в чем отличия

Аутентификацию иногда путают с такими понятиями, как идентификация и авторизация, но у этих терминов разное значение.

Аутентификация – это сравнение представленных данных с той информацией, которая хранится в базе данных.

Идентификация – это определение места пользователя к информационной системе, соотнесение его с присвоенным ему номером или кодом – идентификатором.

Авторизация – это разрешение пользователю выполнить запрашиваемое действие.

Обычно все 3 процесса идут друг за другом.

Пример: человек открывает сайт и хочет войти в свой «Личный кабинет», он проходит:

- Идентификацию – указывает свои логин или адрес электронной почты. Система находит его в базе и подтверждает, что такой пользователь существует.

- Аутентификацию – вводит пароль, тем самым подтверждая, что данный «Личный кабинет» принадлежит ему. При двухфакторной аутентификации дополнительно потребуется указать код из SMS-сообщения.

- Авторизацию – получает доступ к личным данным и функционалу портала – оформлению заказа, чтению сообщений, внесению изменений в свой профиль и пр.

Первые 2 процесса не могут существовать отдельно. Для ввода пароля обязательно необходимо указать логин, для которого он установлен. Как и наоборот, логин не может существовать без пароля, иначе он лишен смысла.

Но авторизация может осуществляться, независимо от других манипуляций. Например, в Google-документах можно открыть доступ для просмотра файлов всем пользователям, т.е. им не обязательно регистрироваться в системе для получения права прочитать документ. Если же доступ будет только у определенного круга лиц, им придется пройти идентификацию и аутентификацию, чтобы открыть файлы.

Получается, у каждого из 3 процессов – своя цель. Наибольшую степень безопасности для личных данных обеспечивает именно аутентификация. При это важно создавать только уникальные и сложные пароли и обязательно использовать двухфакторную аутентификацию.

Зачем нужна аутентификация

Аутентификация является средством блокировки доступа к конфиденциальной информации третьих лиц и разрешения входа легальным пользователям в «Личный кабинет»:

- социальных сетей;

- электронных почтовых ящиков;

- интернет-магазинов;

- форумов;

- интернет-банков;

- платежных систем.

Протоколы аутентификации

В процессе аутентификации данные защищенным способом передаются между двумя объектами – принимающим и подключающимся компьютером. Тип данной связи (криптографического протокола) называется протоколом аутентификации. Они отвечают за сохранность информации от прослушивания и несанкционированного участия третьих лиц. Обычно в этом нуждаются обе стороны сетевого взаимодействия – происходит взаимная аутентификация.

Цель протоколов аутентификации – зафиксировать определенную последовательность серии шагов, которую должен выполнить пользователь для получения доступа к данным. Каждый протокол должен:

- поддерживать включение 2 и более участников;

- обеспечивать следование протоколу всех сторон;

- быть точным и четко указывать алгоритм действий;

- предусматривать действия для каждой из возможных ситуаций – быть полным.

Существует множество протоколов аутентификации. Самые распространенные из них:

- Аутентификация на компьютере с помощью:

- Логина – зашифрованного имени;

- Логина и пароля в связке – PAP;

- Карты доступа: USB + сертификат, SSO;

- Биометрии – использования голоса, отпечатков пальцев, радужки и т.д.

- Аутентификации в интернете с использованием:

- Цифровых подписей и Secure SNMP для контроля подключенных к сети устройств;

- Файлов Cookie (о пользователе собираются статистические данные, его сеансы отслеживаются, делается привязка к IP);

- Сертификатов X.509 с открытым типом ключей;

- SAML, обеспечивающий обмен информацией между сторонами;

- Kerberos Tickets – взаимная аутентификация через криптографические ключи;

- OpenID Connect (создаёт единые учетные записи для разных ресурсов) и аутентификационной надстройкой OAuth 2.0.

Стандарты аутентификации

Аутентификация должна быть организована, в соответствии со стандартами:

- ГОСТ Р-ИСО/МЭК 9594/8/98. Нормы стандарта распространяются на простую (с паролем) и строгую (с документами, удостоверяющими личность) аутентификацию. Документ определяет:

- в каком формате будет храниться информация;

- каким способом будет происходить получение данных в процессе аутентификации;

- какие программы будут иметь доступ к данным для завершения аутентификации;

- какие способы защиты будут установлены.

- FIPS-113 (Computer Data Authentication). Предназначен для выявления несанкционированного изменения информации (преднамеренного или случайного). С его помощью контролируется целостность передаваемых данных путем криптографической аутентификации.

Элементы аутентификации

Каждый процесс аутентификации состоит из взаимосвязанных элементов:

- Субъекта – участника, который проходит данную процедуру (на примере сказки «Али Баба» – это лицо, знающее пароль).

- Характеристики субъекта – его отличительных особенностей (заветные слова: «Сим-Сим, откройся!»).

- Владельца аутентификации, который несет ответственность и осуществляет контроль над работой системы (40 разбойников).

- Непосредственно процедуры аутентификации (волшебное приспособление для распознавания кодового слова).

- Способа управления процессом, когда субъект получает доступ к запрашиваемым данным или действиям (механизм, открывающий дверь).

Факторы аутентификации

Аутентификация всегда осуществляется на основе данных – характеристик субъекта – той информации, которая будет требоваться системе для совершения операции. Ее выбор зависит от степени надежности, стоимости и защищенности базы информационного пространства. В зависимости от этого, аутентификация проводится на основе:

- Секретной информации – тайных сведений, которыми обладает только сам субъект (кодовое слово, пароль, цифровой или словесный код). Это недорогой в обслуживании способ, который легко внедрить. Однако, пароли могут быть украдены или взломаны, что обеспечивает не самую высокую степень надежности.

- Уникального физического объекта, которым владеет субъект (печати, ключа от замка). Обычно инструмент для прохождения аутентификации хранится на физическом носителе – пластиковой карте, флеш-карте. Данный способ более безопасен, так как украсть устройство сложнее, чем пароль, но он имеет более высокую стоимость.

- Неотъемлемой части субъекта – его биометрических данных (отпечатков пальцев, радужки глаза). Этот способ имеет самую высокую степень защищенности, так как аутентификация проводится на основе уникальных данных. Их нельзя подделать, украсть или забыть. Но для использования инструмента на портале должна быть установлена более совершенная, чувствительная и дорогая система распознавания таких данных.

Способы аутентификации

В зависимости от вида шифрования информации, аутентификация может быть организована различными способами:

- Электронной подписью.

- Паролями.

- SMS-кодом.

- Биометрикой.

- Географическим месторасположением.

- Многофакторной проверкой.

- По токенам.

Выбор того или иного способа зависит от требуемой степени защищенности, мобильности субъекта и его стоимости.

При помощи электронной подписи

Такой способ должен быть организован, в соответствии с законом ФЗ №63 от 06.04.2011 «Об электронной подписи». Для его реализации применяется подпись:

- простая – с использованием пароля или кода;

- неквалифицированная – с использованием ключа электронной подписи;

- квалифицированная – с ключом проверки подписи и квалифицированным сертификатом, в соответствии с ФЗ.

По паролям

Пароли могут быть:

- многоразовыми: когда образуется эталонная пара «Логин и пароль»;

- одноразовыми: когда пароль генерируется в новом виде каждый раз при использовании системы.

С точки зрения безопасности лучше использовать второй способ, так как многоразовые пароли хранятся в базе данных, а их могут взломать злоумышленники.

С помощью SMS

Для прохождения аутентификации пользователь должен просто ввести пароль, отправленный в SMS-сообщении. Преимущества метода в том, что регистрация в системе и отправка пароля осуществляется по разным каналам связи (компьютер и телефон). Это обеспечивает дополнительную безопасность. Способ активно используется банковскими учреждениями.

Биометрическая аутентификация

Данный способ предполагает почти 100% безопасность и защищенность данных. Индивидуальные параметры человека исключают вероятность утечки, кражи или утраты. Чаще всего для предоставления прав используются биометрические данные:

- отпечатки пальцев (на небольших и недорогих сканерах) с биологической повторяемостью 10−5 %;

- геометрия рук, когда отпечатки пальцев не могут быть использованы (при травмах рук или их постоянной загрязненности, например, в силу специфики работы). Показатель биологической повторяемости 2%;

- радужка глаз с самым высоким уровнем безопасности (вероятность обнаружения 2 одинаковых радужных оболочек 1 на 1078;

- термообраз лица, что имеет высокую погрешность при изменениях в освещении;

- распознавание черт лица с погрешностью до 3%:

- Удобство метода – в использовании штатных веб-камер и прочего доступного оборудования.

- Его недостаток – в возможности подмены настоящего человеческого лица на фотографию;

- голос с использованием 16-разрядной звуковой платы и конденсаторного микрофона. Величина погрешности – до 5%. Технологию активно внедряют в телекоммуникационные приложения;

- особенности набора данных на клавиатуре, когда учитывается скорость печатания субъекта;

- личная рукописная подпись и распознавание ее с помощью дигитайзеров.

Использование биометрики имеет недостатки:

- данные могут измениться (в результате старения, пластических операций, травм);

- к ним могут получить доступ злоумышленники;

- систему можно обмануть использованием муляжей, фотографий, специальных приложений для изменения голоса.

Через географическое местоположение

Пользователь может подтвердить свою личность, доказав свое местонахождение:

- через космическую навигацию GPS;

- через выход в интернет путем передачи информации о нахождении сервера, точки доступа беспроводной связи. Но такая система может быть взломана, так как информация о местоположении легко меняется с помощью прокси-серверов включения режима анонимного доступа.

Многофакторная аутентификация

Это расширенный, более защищенный вид аутентификации, когда используется несколько факторов. Пример: защита SIM-карты:

- Хранение данных на физическом пластиковом носителе.

- Установка PIN-кода на мобильном устройстве при его включении.

По токенам

Данный способ предназначен для систем SSO, когда функция аутентификации делегируется одним приложением другому. Например, когда авторизация на сайте происходит путем активации своей учетной записи из социальных сетей или электронной почты.

Данные о пользователе передаются между приложениями в виде токенов. При этом аутентификация осуществляется автоматическим путем – субъект перенаправляется с одного сервиса на другой.

Виды аутентификации

В зависимости от различных факторов, аутентификация бывает разных видов:

- По количеству используемых методов:

- однофакторная с 1 методом;

- двухфакторная с несколькими методами (2FA).

- По политике безопасности системы:

- односторонняя, когда только субъект доказывает свое право на доступ к данным;

- взаимная с использованием криптографических способов, когда подлинность подтверждается и пользователем, и владельцем сайта.

- По каналу подключения:

- на компьютере (используется login, пароль, карты доступа, биометрика);

- в Сети с применением файлов Cookies, Kerberos, SAML, SNMP, сертификата Х.509, OpenID Connect.

Чем двухуровневая проверка лучше одноуровневой

Двухуровневый способ проверки предполагает одновременное использование двух способов защиты данных, что повышает уровень безопасности. Например, чтобы авторизоваться в социальных сетях необходимо сначала ввести пароль, а затем – код, отправленный в SMS-сообщении.

Обычно двойную проверку прав пользователя устанавливают для важных баз данных, например, в онлайн-банкинге. Она проста в использовании и не требует дополнительных трат.

Лучшие приложения для двухфакторной аутентификации

Для генерации одноразовых кодов существуют специальные приложения – аутентификаторы. Стоит ответственно подойти к выбору инструмента, так как использование первого попавшегося из них может спровоцировать утечку данных к злоумышленникам. Свои конфиденциальные данные можно доверить только проверенным и крупным разработчикам.

ТОП-5 лучших приложений для двухфакторной аутентификации:

| Наименование | Особенности | Преимущества | Недостатки |

|---|---|---|---|

| 1. Google Authenticator | Простой интерфейс не предполагает самостоятельную настройку параметров, пользователь может только добавлять (генерировать) или удалять токены | Простота использования | Отсутствие дополнительных функций для продвинутых пользователей |

| 2. Duo Mobile | Простая, минималистичная программа. Во время генерации кода, он скрывается. Для его просмотра необходимо кликнуть по названию токена | Скрытие кодов, что обеспечивает высокую безопасность при работе в людных местах | Отсутствие расширенных настроек |

| 3. Microsoft Authenticator | Простая программа с рядом дополнительных функций. Вручную можно скрыть избранные коды | Автоматический вход в аккаунты Microsoft нажатием одной кнопки в приложении | Может выдавать ошибки при регистрации учетной записи не Microsoft |

| 4. FreeOTP | Приложение с открытыми кодами, которое занимает мало места на носителе – 750 Кбайт. Для открытия токена на него нужно нажать. Пользователь может самостоятельно конфигурировать токены, хотя сканирование QR-кодов также поддерживается | Скрытие кодов по умолчанию; Открытый вид кодов; Поддержка дополнительных настроек | Англоязычный интерфейс |

| 5. Яндекс.Ключ | Простое и доступное приложение без необходимости регистрации с рядом дополнительных настроек. Поддерживается установка PIN-кода или входа в программу по отпечатку пальца. Поддерживается создание защищенной резервной копии на Яндекс.Диск (открывается впоследствии на любом устройстве) | Простота использования с поддержкой расширенных функций; Защищенный вход в приложение; Создание резервной копии; Отображение последнего токена; Отменяет необходимость в пароле от Яндекса | Неудобный поиск нужного токена по списку |

Все приложения поддерживают платформы Android и iOS.

Как включить аутентификацию

В зависимости от используемого ресурса, подключение аутентификации имеет разный алгоритм.

Вконтакте

Для защиты аккаунта необходимо выполнить действия:

- Зайти в раздел «Подтвердить вход».

- Открыть вкладку «Безопасность».

- Нажать на кнопку «Подключение».

После этого вход будет осуществляться с помощью SMS-кода или сгенерированного резервного кода. Поддерживается подключение специальных приложений для аутентификации. Как только будет настроена 2FA, аккаунт нельзя будет восстановить при утере пароля или логина, поэтому заранее нужно привязать свой E-mail к профилю.

При подключении 2FA в профиле Google, он автоматические распространяется на все его сервисы. Для активации функции необходимо:

- Войти в свой аккаунт.

- Указать номер мобильного телефона.

- Выбрать способ получения кодов (сообщение или звонок).

Сервис поддерживает настройку уведомлений при входе с выбором «Да» или «Нет», а также генерацию ключей безопасности для USB-брелоков.

Для подключения опции нужно:

- Открыть меню с настройками.

- Зайти в раздел «Аккаунт».

- Нажать на «Двухшаговую проверку».

- Задать 6-значный код и подтвердить его.

- Указать свой E-mail для восстановления доступа в случае утери кода. Это важный шаг, т.к. если приложение не используется к течение 7 и более дней, и пользователь забыл код, он не сможет подтвердит свою личность снова.

Telegram

Включить аутентификацию можно в разделе «Конфиденциальность», нажав на «Двухэтапную аутентификацию». После этого будет необходимо задать дополнительный код для входа и E-mail на случай утери пароля. Теперь при открытии приложения нужно будет вводить 2 кода.

iOS

Двухфакторная аутентификация поддерживается на устройствах с установленной iOS 9 и выше. Подключение 2FA доступно в разделе «Настройки» (или iCloud — Apple ID в ранних версиях операционной системы) во вкладке «Пароль и безопасность». После включения дополнительной защиты пользователь будет получать SMS-сообщение с кодом при каждой попытке входа.

Microsoft

Аутентификация настраивается в «Личном кабинете» пользователя в разделе «Безопасность». Для этого нужно открыть «Настройку двухшаговой проверки» и следовать подсказкам на экране.

Госуслуги

Подключение 2FA осуществляется в «Личном кабинете» в «Настройках». Для этого нужно зайти в «Настройки безопасности» и поставить галочку напротив функции «Двухэтапная проверка». После этого потребуется подтвердить свое действие вводом пароля от аккаунта.

Как отключить аутентификацию

Отключение аутентификации осуществляется тем же способом, которым она была подключена. У каждого сервиса своя пошаговая инструкция. Для завершения действия будет необходимо подтвердить его паролем и кодом из SMS-сообщения.

Как пройти аутентификацию

Для получения прав на использование сервиса, нужно подтвердить, что вы имеет право на доступ к защищенным данным. В зависимости от используемого метода аутентификации, отличается процедура, но основные действия одинаковы:

- Ввод своего идентификатора (логина, кода, подключение физического носителя, демонстрация биометрических данных) на считывающем устройстве.

- Ожидание первичной обработки данных системой.

- Прохождение второго этапа безопасности (ввод дополнительного кода).

- Получение одобрения и доступа в систему.

Что делать, если забыл код аутентификации, и где его взять

Если вы забыли код для прохождения аутентификации, можно предпринять следующее:

- Проверить, не открыт ли данный аккаунт на других устройствах. Если получить доступ к «Личному кабинету» получилось на другом носителе, можно:

- Зайти в «Настройки» и просто сбросить аутентификатор. Он будет привязан к новому приложению.

- Воспользоваться QR-кодом или секретным ключом для входа на другом устройстве.

- Если доступа к залогиненному аккаунту на другом устройстве нет, восстановить код аутентификатора не получится. Можно воспользоваться другим способом подтверждения личности — вводом одноразового кода из SMS-сообщения, письма на электронной почте или личного звонка.

- Если сервис не поддерживает восстановление доступа к аккаунту, нужно связаться с его службой поддержки. В этом случае потребуется иным способом подтвердить личность и право на владение аккаунтом (предоставить паспорт, назвать кодовое слово и пр.).

После того как доступ будет восстановлен, нужно подключить аутентификацию на новом устройстве. Чтобы избежать подобной ситуации в будущем, лучше создать резервную копию.

Ошибки и проблемы аутентификации: почему и что делать

Иногда в процессе аутентификации возникают проблемы. Это происходит, если во время соединения двух участников произошла ошибка, например:

- Неверно указанный идентификатор, т.е. пользователь забыл свой логин или пароль, номер, код. Чтобы исправить ошибку, нужно верно указать данные. Если после повторного написания идентификатора снова возникает ошибка, проверьте раскладку клавиатуры (английский или русский язык), включенный регистр (кнопка Caps lock).

- Физическое повреждение носителя, например царапины на магнитной ленте банковской карты, поломка ключа, потеря телефона, получение ожогов (для биометрического считывания). В каждом случае нужно найти выход, как исправить ситуацию: перевыпустить новую карту, обратиться к сотрудникам компании для получения доступа иным способом, например, по паспорту.

- Использование разной системы шифрования на 2 устройствах, из-за чего возникает несовместимость. Для этого необходимо изменить настройки одного из них, подстроившись под другое.

- Программный сбой на устройстве (ошибки операционной системы или работы роутера). В этом случае может помочь обновление программы или перезапуск маршрутизатора.

- Разные скорости передачи данных. Для этого необходимо открыть настройки и оптимизировать объем информации, передаваемый за единицу времени.

- Отсутствие подключаемого устройства в списке одобренных приборов на другом устройстве. В этом случае нужно добавить его через настройки.

Заключение

Аутентификация является обязательным элементом любой информационной системы, где хранятся важные, конфиденциальные данные. Она обеспечивает доступ к серверу только определенным, проверенным лицам. Такая проверка может быть организована различным способами, в зависимости от особенностей ресурса, его технических возможностей, требуемого уровня защиты и стоимости. Аутентификация в Сети осуществляется с помощью протоколов и сертификатов, которые собирают сведения о действиях пользователя и обеспечивают его идентификацию. Способы проверки постоянно модернизируются, обновляются, улучшаются.

Источник изображений: joshuanjenga.com

P1SMS

WhatsApp

рассылка

Отправка рекламных и сервисных сообщений в мессенджере WhatsApp

от 1,6 ₽

Telegram

рассылка

Отправка рекламных и сервисных сообщений по абонентам мессенджера Telegram

от 3,5 ₽

Viber

рассылки

Отправка рекламных и сервисных сообщений по абонентам мессенджера Viber

от 1,3 ₽

СМС-рассылки

через CRM

Отправка смс вашим клиентам через вашу CRM-систему для лучшего сервиса

от 1 ₽

Таргетированная

СМС-рассылка

Отправка рекламных смс-сообщений по целевой базе потенциальных клиентов

от 1 ₽

Каскадная

рассылка

Отправка рекламных и сервисных сообщений по нескольким каналам: смс, WhatsApp, Telegram, Viber

от 1 ₽